![Lektion 2: Verstehen der Public-Key-Kryptografie | [PoL] Wenn Sie virtuelle Währung und Blockchain von Grund auf lernen wollen, ist PoL für Sie! Lektion 2: Verstehen der Public-Key-Kryptografie | [PoL] Wenn Sie virtuelle Währung und Blockchain von Grund auf lernen wollen, ist PoL für Sie!](https://s3-ap-northeast-1.amazonaws.com/polservice-s3/img/curriculum/undefined/blockchain03-04.png)

Lektion 2: Verstehen der Public-Key-Kryptografie | [PoL] Wenn Sie virtuelle Währung und Blockchain von Grund auf lernen wollen, ist PoL für Sie!

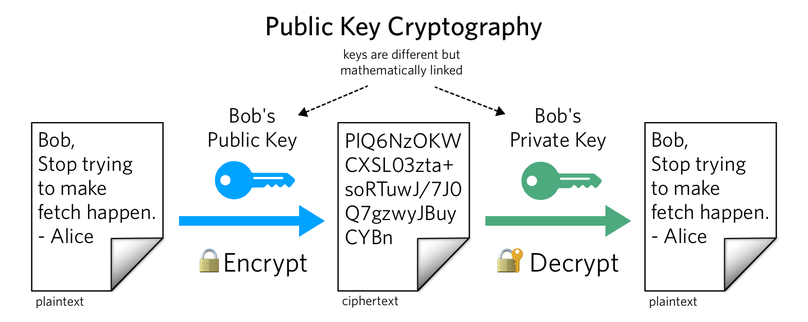

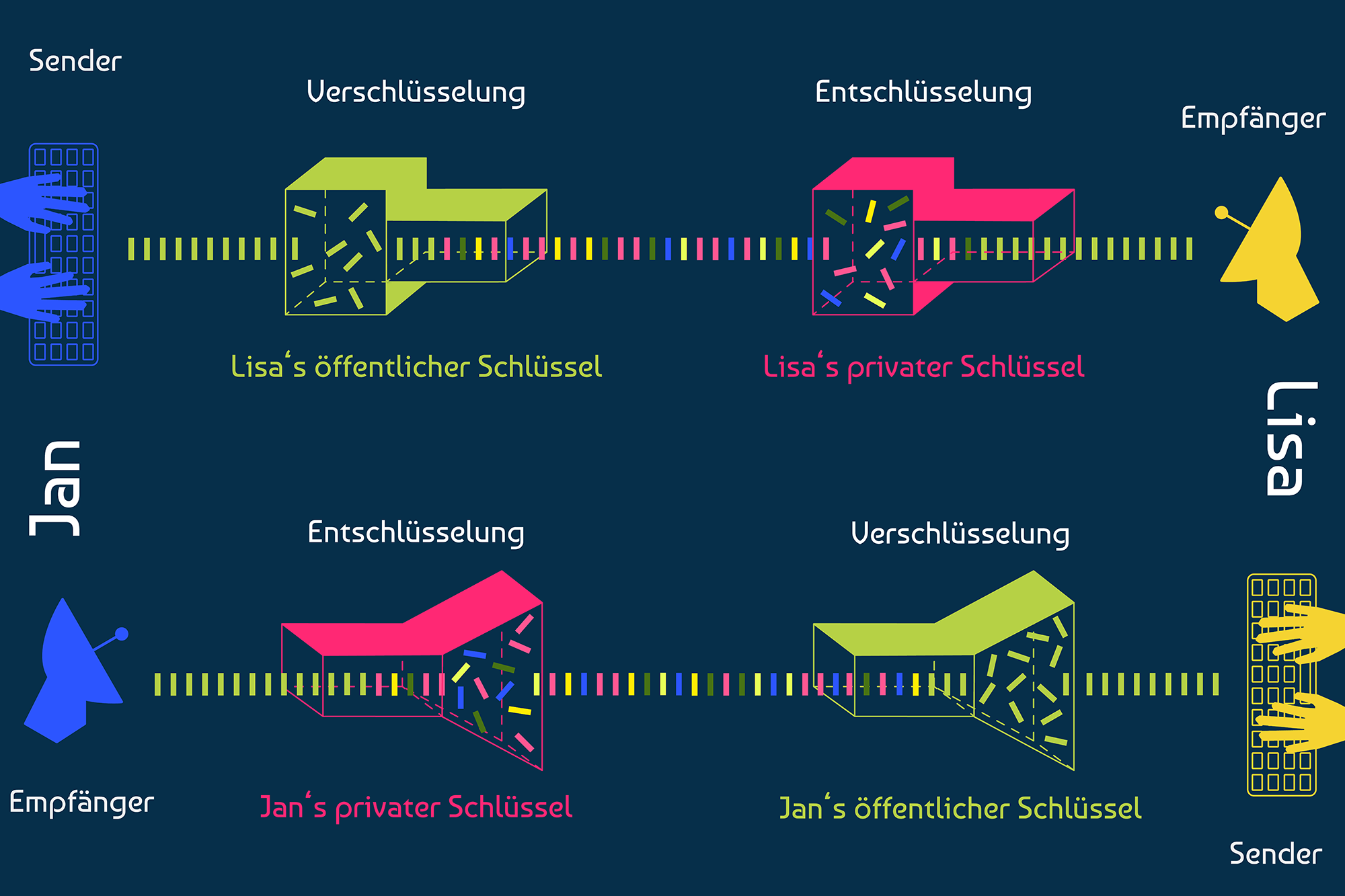

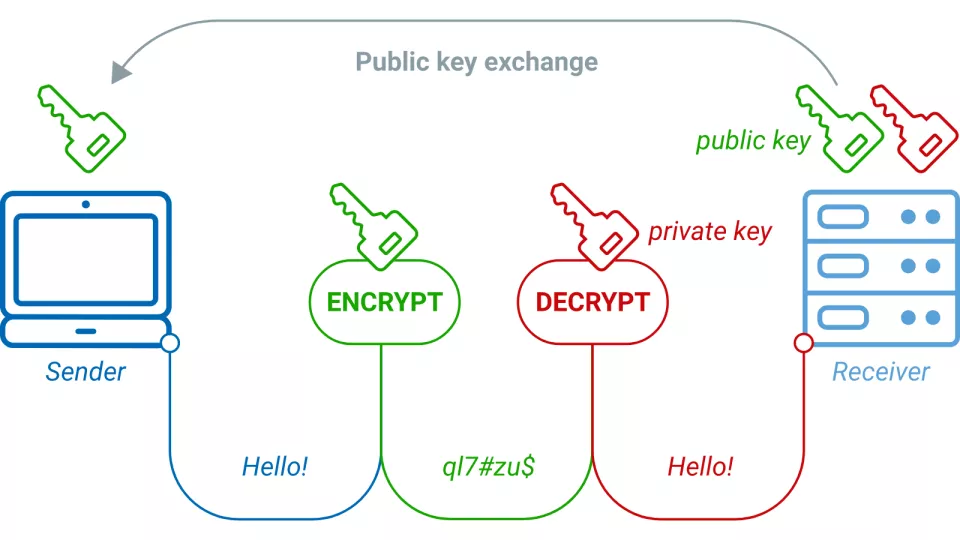

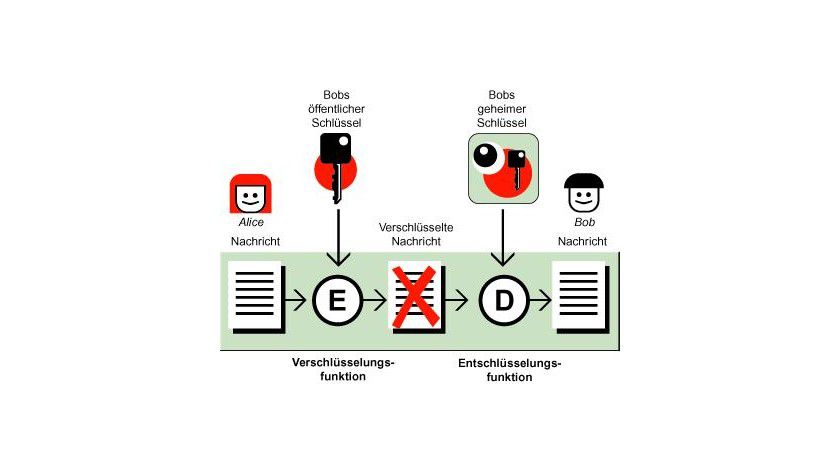

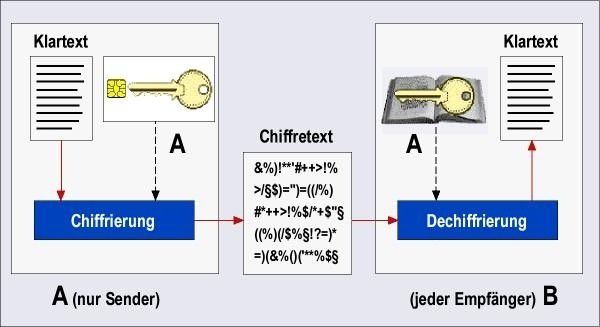

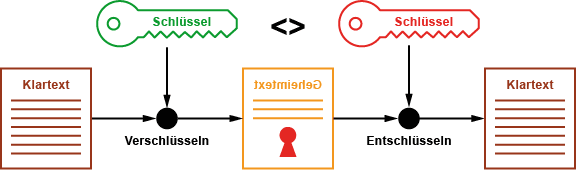

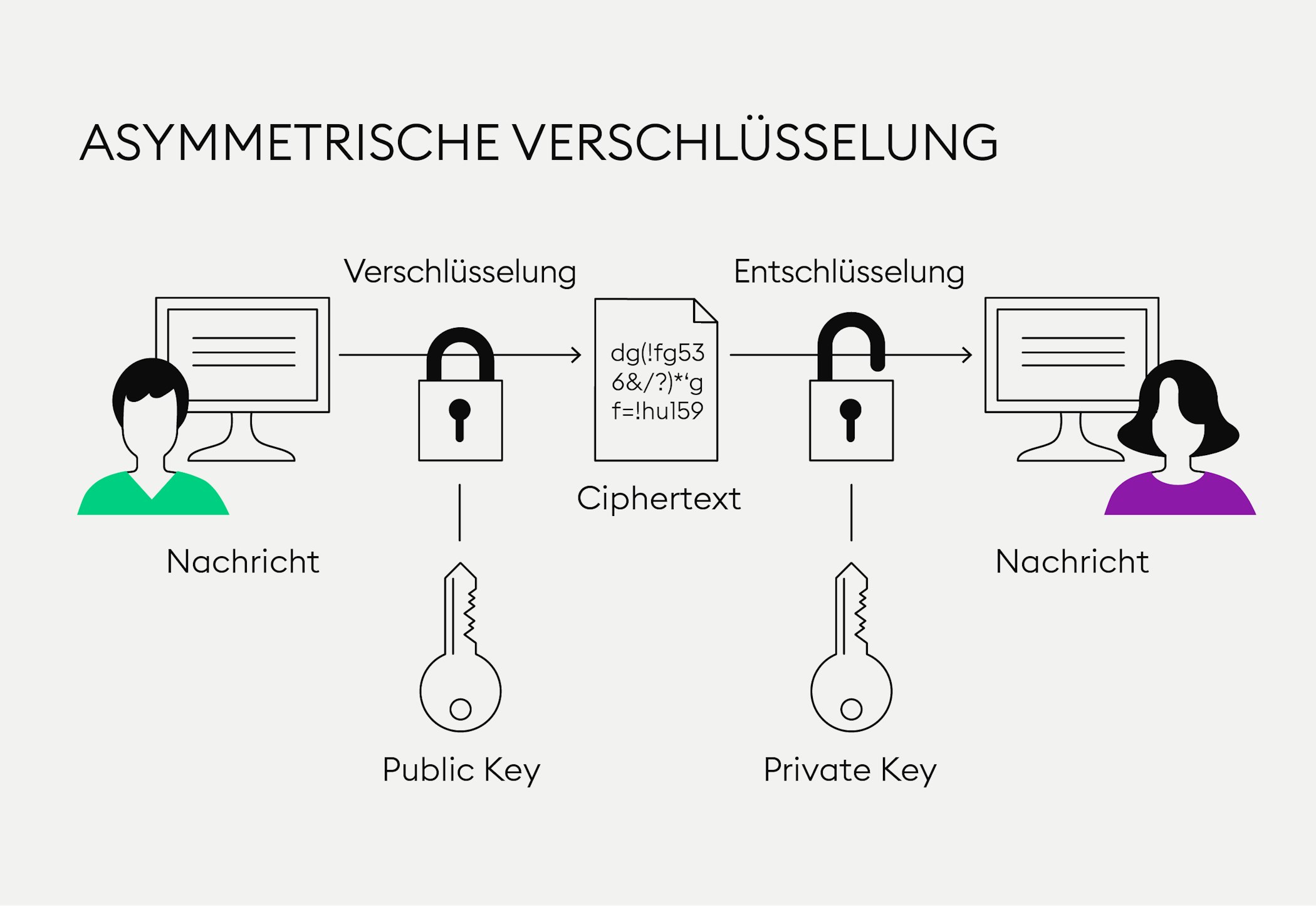

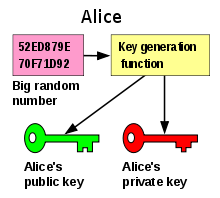

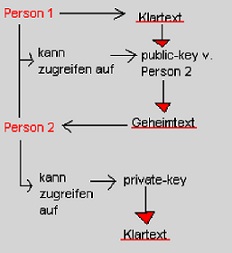

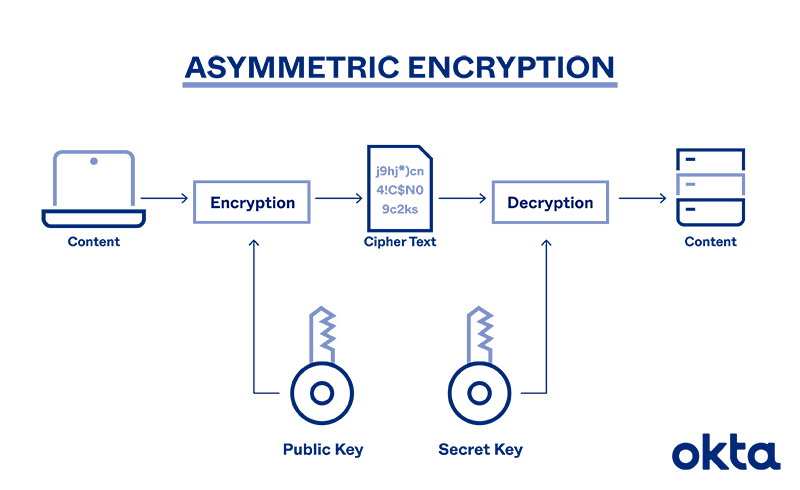

Asymmetrische Verschlüsselung/Public-Key-Verfahren. Das Verfahren. Die Vorteile/Pro und Nachteile/Kontra.

![RSA Verschlüsselung einfach erklärt – [curi0sity] RSA Verschlüsselung einfach erklärt – [curi0sity]](https://curi0sity.de/wp-content/uploads/2015/01/RSA_04_send-encrypted.png)